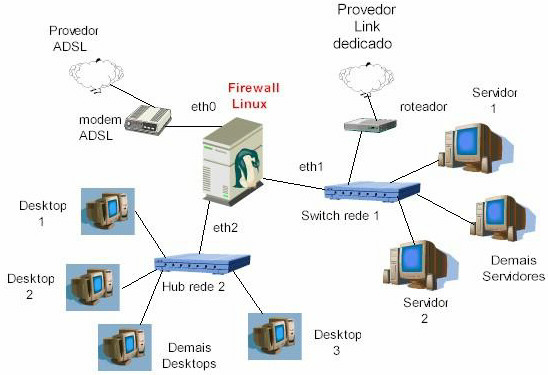

Figura 2.1 - Topologia da rede

por Carlos Fernando Scheidecker Antunes

Escrito em 20 de Janeiro de 2001.

Última revisão : 22 de Março de 2001.

copyright (c) 2001 Carlos Fernando Scheidecker Antunes

Índice :

1.0 Introdução

1.1 Porque

resolvi escrever esse artigo

1.2 Dificuldades

1.3

Software, hardware, serviços e provedor utilizados

1.4 Vantagens

1.5 Desvantagens

2.0 Conceitos

2.1 Um pouco

sobre telefonia tradicional

2.2 O que é ADSL

2.3

Conceitos de TCP/IP que você deve saber

2.4 O que é Proxy

2.5 O que é NAT

2.6 O que é IP

Masquerading

2.7 O que é IP

Forwarding ou Ipfwadm

2.8 O que é IPChains

2.9 Funcionamento do

IPChains

2.10 Esquema da rede

2.11 Gateways

3.0 Instalação do hardware

3.1 Instalação do

Modem ADSL

3.2 Máquina para

Firewall Linux

4.0 Configuração

do Firewall Linux

4.1 Redes, subnets,

gateways e IPs

4.2

Configurando eth0, eth1, eth2, default gateway e DNS.

5.0 Script de firewall

5.1 Alterando os

atributos do script

5.2

Criando o script de inicialização do firewall

5.3

Inserindo o script /etc/rc.d/init.d/firewall na inicialização

5.4 Rodando o firewall

5.5 Para usuários do

Slackware

6.0 Medindo a

velocidade do seu acesso

6.1 Considerações

técnicas

6.2 Técnica sugerida

7.0 Configurando os

Hosts da sua rede

7.1 Configurando Hosts

Linux

7.2 Configurando

Hosts Windows 95/98

7.3 Configurando

Hosts Windows NT

8.0 Sugestões

8.1 Cable Modem

8.2 Modem comum

sob linha telefônica

8.3 Outros tipos de

aplicações

9.0 Informações adicionais

9.1 Leitura

recomendada

9.2

Como contatar o autor e obter os scripts gratuitamente

13.0 Como obter e apreender mais sobre Linux

Este artigo destina-se a :

- Integradores que precisam de recursos técnicos para melhor atender seus clientes;

- ISPs : Provedores de acesso internet;

- Estudantes da área que desejam aprender mais sobre redes e conceitos avançados de conectividade;

- Empresas, escolas, entidades governamentais que precisam disponibilizar acesso internet de qualidade e alta velocidade na sua rede a custos baixos;

- Indivíduos que queiram conectar uma rede inteira à internet.

Essa licença aplica-se ao uso do artigo intitulado "Conectando sua rede interna com Linux, IPchains e ADSL", de autoria de Carlos Fernando Scheidecker Antunes.

- Este artigo é fornecido gratuitamente.

- Nenhum tipo de garantia quanto à sua aplicação é oferecida.

- O autor não se resposabiliza por nenhum dano causado pela implementação do firewall. Use-o sob sua total responsabilidade.

- Nenhuma obrigação ou tipo de suporte são oferecidos por parte do autor.

- O artigo poderá ser copiado e divulgado desde que o autor seja notificado.

- Toda reprodução ou divulgação do artigo, em qualquer tipo de mídia,deve conter o nome do autor.

- O artigo não poderá ser modificado sem a expressa autorização,por escrito, do autor.

- O artigo poderá ser traduzido para outra língua desde que, autorizado pelo autor,seja preservada sua autoria bem como a integridade do texto.

Neste artigo, veremos como conectar a sua rede interna à internet através de um firewall baseado em Linux.Atualmente, conectividade à internet tornou-se algo fundamental nas empresas, instituições educacionais, gabinetes públicos e escritórios em casa (SoHo). Quando a necessidade é maior, ou seja, conectar uma rede privativa inteira à internet, os custos tendem a crescer proporcionalmente. Bem,essa opinião pode não ser totalmente correta. Este artigo apresenta uma solução para isso incluindo :

Além disso,por este artigo será possível mostrar o Linux em ação para conectar não apenas uma, mas duas redes à internet em alta velocidade através de uma linha ADSL, com muito poucos recursos, software livre e um equipamento obsoleto. Tudo isso é viável graças à famosa conectividade, estabilidade e baixo (ou nenhum) custo do Linux.

Importante: Se na sua cidade não há ADSL, não se preocupe.Uma das prpostas deste artigo é apontar o que se deve fazer para utilizar a solução com um cable modem e até com um modem convencional em linha discada para compartilhar uma única conexão internet com toda a sua rede. Claro que o desempenho irá variar de acordo com o comprimento de banda da sua conexão. Se você usa uma ADSL de 256k ou 512k,sua situação é bem diferente de quem pode apenas trabalhar com uma linha discada e um banda teórica de 56k.

Este artigo nasceu de uma solução que implementamos na empresa em que trabalho, um ASP chamado Sistema SEN. Na nossa empresa, queríamos reduzir a carga sobre o roteador e link dedicado, colocando todo o tráfego de internet dos nossos desktops em outra via que não a do nosso roteador. Uma outra grande vantagem que essa solução possibilitou foi uma nova rota para nossa rede interna no caso de o link principal ficar fora do ar e necessitarmos gerenciar ou obter alguma informação ou serviço de nossa rede interna. Quando finalmente habilitamos o firewall sob uma linha ADSL, resolvemos escrever um paper e distribuí-lo gratuitamente a nossos clientes de forma a facilitar e reduzir os custos das empresas ligadas a nós 24 horas por dia e aos nossos aplicativos via internet.Logo se percebeu que esse paper poderia beneficiar muitas empresas, não só as de nossos clientes, mas também escolas, profissionais liberais e integradores que precisassem vender seus serviços.O paper se transformou em artigo.

Quando resolvemos implantar essa solução, deparamo-nos com várias dificuldades. A primeira era a falta de treinamento do pessoal da nossa operadora e do próprio provedor que não pôde fornecer-nos informações simples.Por exemplo: como devia ser o cabo par trançado ligado do modem ADSL à interface do computador, cross ou paralelo? essa pergunta era pertinente porque o manual do modem ADSL sequer é fornecido e, em geral, o uso de ADSL ainda é restrito pois o próprio provedor instala-o apenas em um equipamento que rode Windows. As equipes de instalação dos provedores são terceirizadas e possuem um treinamento extremamente básico para conectar e configurar apenas 1 host Windows.Os provedores e as operadoras poderiam vender muito mais linhas ADSL se houvesse treinamento ou algo publicado a respeito.Deflagrada essa carência,surgiu a idéia deste artigo que procura preencher essa deficiência, não só ajudando os provedores e as operadoras bem como fornecendo a solução para os integradores e empresas.

Espera-se que este artigo crie uma maior demanda para esses serviços uma vez que busca como conectar uma rede inteira à internet. Além das dificuldades de suporte por falta de treinamento do nosso provedor, havia também o trabalho maior : estudar como fazer, juntar todos os componentes e finalmente implementar a solução. Com relação ao modem e às perguntas que meu provedor e operadora deveriam estar capacitados a responder e não o fizeram, eu as resolvi fazendo uma ligação internacional ao fabricante do modem ADSL, Efficient Networks Inc localizado em Dallas, Texas. Além disso baixou-se, imprimiu-se e encadernou-se o manual do modem e enviaram-se dois e-mails a Efficient Networks.O segundo e-mail perguntava qual OS rodava no Modem. A resposta oficial recebida era que o OS era baseado em UNIX e não foi possível saber se era especificamente Linux, mesmo tendo ficado 37 minutos ao telefone e sendo transferido para 4 pessoas diferentes.

O resto da solução e das dificuldades foram resolvidas com pesquisas na internet, a leitura de um livro específico sobre Firewall no Linux ,que indico a seguir, e minha experiência e prazer de trabalhar com Linux.

Como hardware, além da nossa rede interna, foi utilizado :

Como software utilizamos :

Provedor e operadora :

Como essa solução foi implantada em São Paulo, a operadora é a Telefonica e como provedor foi escolhido o Terra (Zaz), por conta das recomendações de pessoas que respeitamos quanto à qualidade do provedor. Verifique, na sua cidade,junto a sua operadora local se sua subestação está equipada para fornecer ADSL sobre a sua linha telefônica.Existe uma pequena taxa para converter o telefone para ADSL e uma taxa fixa por mês pelo serviço, que nos dias atuais, não passa de R$200 mensais. Nossos clientes de fora de São Paulo têm informado preços abusivos de outras operadoras locais para o mesmo serviço que a Telefonica presta em São Paulo. Nesse ponto, a Telefonica está de parabéns pela qualidade e preços justos.

Como se pode observar, nada nessa lista consiste em algo de custo elevado ou difícil de obter. Você pode e deve utilizar uma máquina que não está mais usando porque está ultrapassada como um 486 ou um Pentium de primeira geração, por exemplo.Procure priorizar a quantidade de memória no seu Linux firewall e nem tanto o processador ou HD. No nosso caso utilizou-se 64mb de memória um processador Pentium 133MHz e um HD simples de 1.2Gb.

Considerando-se a necessidade citada pela maior parte das empresas, a solução apresentada nesse artigo resolve o problema,ou seja,a acessibilidade à internet a custos muito baixos.Muitas empresas acabam optando por servir seus sites e utilizar servidores de e-mails bem como hospedar seus domínimos em servidores de terceiros.Nesses casos, a necessidade é possuir apenas conectividade à internet.A solução que apresentamos a seguir é voltada para isso. Se sua empresa já possui um link dedicado a essa atividade, você pode utilizar uma conexão extra com uma ADSL para poupar seu link e o processamento do seu roteador, deixando-o exclusivamente para os servidores. Esse foi exatamente o principal motivo por termos instalado um ADSL.

A solução apresentada não resolve o seu problema se a necessidade é servir web pages, FTP, DNS autoritativo, e-mail, etc, com seus próprios servidores. Claro que você sempre pode enviar e-mails configurando o seu sendmail para isso.Mas um servidor de e-mail com várias contas e vários domínios requer um link dedicado e no mínimo 2 IPs fixos válidos. Esses 2 IPs são necessários para cadastrar dois DNS servers - Master e Slave-, para que você possa hospedar domínimos, servir seus websites, contas de e-mail em mais de um domínio, etc.

A seguir,serão expostos os conceitos necessários para que você possa entender a solução apresentada neste artigo e modificá-la de modo a atender às suas necessidades.

Você já notou que quando está falando ao telefone com outra pessoa que está ouvindo música ao mesmo tempo, a música que chega até você pelo telefone não possui boa qualidade? Isso ocorre porque a linha telefônica convencional utiliza uma espectro de freqüência de 0 a 4KHz, enquanto o ouvido humano pode reconhecer um espectro mais amplo. Por isso, música transmitida por telefone é diferente já que as freqüências fora do espectro não chegam a outra pessoa do outro lado da linha.

ADSL, da sigla em inglês, Asymmetric Digital Subscriber Loop, é uma tecnologia de acesso de alta velocidade à internet que usa uma linha comum de cobre.ADSL pode providenciar velocidades entre 384kbps a 1.5mbps, sempre utilizando velocidades diferentes nos canais de saída e de entrada de dados, por isso o nome Asymmetric. Se você obtiver um ADSL de 256Kbps, note que a velocidade que terá entre seu computador e seu provedor para sua recepção de dados será de 256kbps, enquanto a sua velocidade de envio (upstream) não será tão elevada. ADSL é ótimo para acessar sites na internet, fazer download de ISOs de distribuições de Linux, acessar seu e-mail, logar remotamente em servidores via SSH, TELNET, etc. Mas no momento em que a necessidade é a contrária, ou seja, de servir informações, o correto é obter um link dedicado cuja velocidade de envio e recepção tem a mesma prioridade e a mesma relação. Portanto, ADSL é uma tecnologia que usa linhas telefônicas de cobre, provê transferência de dados em altas velocidades e permite usar a linha telefônica para voz ao mesmo tempo. É uma linha digital dedicada ideal para uma conexão IP e as taxas de dados funcionam em combinação de recepção/envio, sendo a taxa de recepção sempre privilegiada. Em São Paulo, a Telefonica oferece ADSLs de 256 e 512Kbps de recepção. Até o fechamento desta matéria, não conseguimos obter a informação da taxa de envio.

Caberia aqui,então,perguntar como é possível usar o telefone e conectar-se à internet ao mesmo tempo com apenas uma linha telefônica? Isso acontece porque ADSL é uma tecnologia que trafega informações sobre a linha comum de cobre num espectro de freqüência superior ao que é usado para voz. A voz utiliza de 0 a 4KHz, enquanto dados utilizam de 4KHz a 2MHz. É como se você tivesse duas linhas em uma só. Note que nem todas as estações estão equipadas para possibilitar tráfico de dados sobre a sua linha telefônica. Geralmente são estações mais novas que contam com novos equipamentos que fornecem essa possibilidade. Além disso, sua operadora precisa estar conectada à internet que é o caso da Telefonica. Uma dica : Antes de perguntar a sua operadora se seu prefixo telefonico tem ou não a opção de ADSL, sugiro fazer um levantamento de todos os prefixos que podem ser instalados no seu local e depois verificar com a operadora. Muitas pessoas ficam desesperadas porque ligam e recebem como resposta que o prefixo do telefone está habilitado. Por isso, facilite a sua vida e procure se informar antes conhecendo a telefonia da sua região.

Para ter-se uma idéia da vantagem desse serviço,nos Estados Unidos a tecnologia DSL é fornecida pelas operadoras nas seguintes modalidades :

| Tipo | Taxa de Recepção (Downstream) | Taxa de envio (UpStream) |

|---|---|---|

| ADSL | de 1.5Mbps a 384Kbps | de 128kbps a 384kbps |

| HDSL (2 linhas) | 1.5mbps | 1.5mbps |

| SDSL (1 linha) | 1.5mbps | 1.5mbps |

| VDSL | de 13mbps a 52mbps | de 1.5mbps a 2.3mbps |

| IDSL ou ISDN | 128kbps | 128kbps |

| RADSL | 384kbps | 128kbps |

| UDSL | de 384kbps a 1mbps | de 128kbps a 384kbps |

Note que não é em todas as regiões dos EUA que as modalidades acima estão disponíveis, porque isso também depende da estação local da sua linha telefônica.Lá, ao contrário do que muitos pensam, existem também dificuldades na parte de telecomunicações e dizemos isso por experiência própria.

Segundo o instalador da operadora que visitou nossa empresa,está ocorrendo uma média de 400 instalações de ADSL por dia, em São Paulo, taxa que poderia ser bem maior se a maioria não fosse utilizada para uso em casa por apenas um computador.

Para muitos, essa parte pode parecer bastante repetitiva, mas foi incluída para facilitar o entendimento de inciantes ao TCP/IP, notação de subnet, etc. TCP/IP é um conjunto de protocolos usados para a troca de informações em redes locais ou remotas incluindo a internet. Em uma rede TCP/IP cada equipamento possui um endereço único de 32 bits, muitas vezes, referido apenas como "IP". O endereço é composto de 4 octetos,e cada octeto (ou byte) equivale a 8 bits. Ao contrário das pessoas, o computador não usa a base decimal e sim a binária. Portanto a notação 10 significa 2 em decimal. Uma maneira simples de entender isso é pensar que cada bit está sempre na base 2. Veja a notação binária 101, ou seja, o número 5. Sempre lendo (ao contrário) da direita para a esquerda : o primeiro bit seria o equivalente a 2 elevado a zero que é 1 se estiver setado ou 0 se não estiver setado. O segundo bit, 0, significa 2 elevado a 1 ou zero. Como não está setado, equivale a 0. O terceito bit seria 2 elevado a 2 igual 4. Portanto 101 em binário equivale a 4+0+1 = 5 em decimal.

Normalmente, a notação de endereçamento à internet se escreve em decimal, assim 191.1.0.23, por exemplo. O mesmo endereço em binário seria equivalente a 10111111.00000001.00000000.00010111. Vamos ver o primeiro octeto 191 ou 10111111 = 128+0+32+16+8+4+2+1 = 191.

Tabela de valores de bits

| posição | fórmula | valores possíveis |

|---|---|---|

| primeiro 00000001 | 2 elevado a zero | 0 ou 1 |

| segundo 00000010 | 2 elevado a um | 0 ou 2 |

| terceiro 00000100 | 2 elevado a dois | 0 ou 4 |

| quarto 00001000 | 2 elevado a três | 0 ou 8 |

| quinto 00010000 | 2 elevado a quatro | 0 ou 16 |

| sexto 00100000 | 2 elevado a cinco | 0 ou 32 |

| sétimo 01000000 | 2 elevado a seis | 0 ou 64 |

| oitavo 10000000 | 2 elevado a sete | 0 ou 128 |

A fórmula seria 2^x onde x vai de 0 a 7. O número 5 , por exemplo, seria representado pela soma do primeiro e terceiro bit setados.

Uma subnet é uma coleção de endereços de rede que podem comunicar-se diretamente entre si sem precisar de um roteador. A comunicação é direta entre todos os Hosts na mesma subnet. O que estamos demonstrando neste artigo é como construir um roteador Linux ou um gateway para conectar a sua rede à internet. A subnet mask é usada para dividir os 32 bits de um IP em duas partes : o endereço da rede e os endereços dos Hosts. A subnet mask simplesmente informa ao host qual a parte do IP referente à rede e qual é a parte do IP referente aos Hosts. Dessa forma o Host irá ou não recorrer ao seu roteador ou gateway.

Você verá que, quando estivermos usando ipchains para implementar o nosso firewall, haverá notações de rede do tipo 192.168.0.0/24 ou 192.168.1.0/26. Essa é a notação da rede mais a sua subnet mask escrita pela quantidade de bits setados.

Em TCP/IP, o último endereço de uma rede ou de uma sub-rede é seu broadcast, enquanto o primeiro endereço é o endereço de rede.

Sub-rede (subnet) é a forma que se criou para dividir uma rede. Assim, se você possui 1 rede de 62 hosts, deve utilizar uma máscara (subnet mask) de 26 bits.

Note que o endereçamento IP (IPV4)é constituído por 32 bits, portanto, quando se fala em subnet mask de 24 bits, seria o equivalente a indicar 11111111.11111111.11111111.00000000 ou 255.255.255.0 em decimal.Já uma subnet mask de 26 bits ou /26 seria equivalente a 11111111.11111111.11111111.1100000000, ou seja 255.255.255.192.Para tanto basta contar a quantidade de bits setados.

Vamos supor um rede 192.168.1.0 de mascára 26 bits. O primeiro endereço válido seria 192.168.1.1 e o último seria 192.168.1.62. Essa rede possui 64 endereços, mas o endereço (rede) 0 é reservado por ser o primeiro endereço, bem como o último endereço (BCast) 63 é reservado por seu o endereço de broadcast. Portanto, os endereços válidos vão de 192.168.1.1 a 192.168.1.62 e são esses os endereços que você usaria em seus hosts.

Para discriminar qual parte de um endereço é relativa a uma rede, foi criado o conceito de classes. Existem cinco formas de endereços ou classes.

A classe A tem sua rede definida em seu primeiro octeto sendo os três restantes direcionados aos hosts. Por exemplo: 25.0.0.0 seria um exemplo de rede da classe A.

A classe B tem sua rede definida em seus dois primeiros octetos, por exemplo, 130.26.0.0.

A classe C tem sua rede definida em seus três primeiros octetos, por exemplo, 192.168.2.0. Essa é a classe de rede que você irá utilizar e também é a classe utilizada em serviços ADSL.

Existem ainda as classes D e E.

Na prática o que irá acontecer é que você irá utilizar redes de classe C, seja internamente como já deve estar usando ou através da sua operadora que lhe irá conferir um(1) endereço IP ao modem ADSL que irá pertencer a uma rede classe C.

No caso, ao instalar nosso ADSL, a operadora nos forneceu o "IP" do modem, sua subnet mask e o endereço do gateway (geralmente o primeiro IP de host válido de uma subnet).Ao instalar o seu firewall, você precisará conhecer qual é o IP do modem, qual o IP do gateway e qual é a subnet mask.

Vamos simular o que um provedor de ADSL faria. Primeiro, ele pegaria uma rede classe C e a dividiria em algumas sub-redes sendo que cada sub-rede teria um gateway. Supondo que a rede classe C que o provedor irá utilizar seja 192.168.0.0 e que ele irá dividi-la em 7 sub-redes,seria semelhante a :

| Rede | Broadcast | Subnetmask | |

| Rede 1 | 192.168.0.0 | 192.168.0.63 | 255.255.255.192 |

| Rede 2 | 192.168.0.64 | 192.168.0.95 | 255.255.255.224 |

| Rede 3 | 192.168.0.96 | 192.168.0.127 | 255.255.255.224 |

| Rede 4 | 192.168.0.128 | 192.168.0.159 | 255.255.255.224 |

| Rede 5 | 192.168.0.160 | 192.168.0.191 | 255.255.255.224 |

| Rede 6 | 192.168.0.192 | 192.168.0.223 | 255.255.255.224 |

| Rede 7 | 192.168.0.224 | 192.168.0.255 | 255.255.255.224 |

Supondo que o IP do seu modem ADSL seja 192.168.0.5,então a rede e a subnet mask seriam 192.168.0.0/26, o gateway seria provavelmente 192.168.0.1 e o broadcast 192.168.0.63. Isso é que será necessário conhecer da rede da sua ADSL. Se o IP do seu modem ADSL fosse 192.168.0.67 nessa rede acima, provavelmente seu gateway seria 192.168.0.65, a rede e subnet seriam 192.168.0.64/27 e o broadcast seria 192.168.0.95.

O importante é conhecer os conceitos básicos de TCP/IP, subnet e classes de redes para que você possa implantar o seu firewall corretamente.

O termo servidor Proxy vem de uma palavra em inglês que significa procuração. Em termos técnicos, servidor de Proxy é um software que tem a "procuração" de um ou mais hosts para buscar na internet uma informação solicitada. No Linux o servidor Proxy mais conhecido,eficiente e gratuito é o Squid. Muitos integradores instalam um servidor Proxy e configuram os hosts clientes para acessar o Proxy. Esse artigo não pretende discutir apenas como instalar um servidor Proxy com ADSL para dar acesso de sua rede interna à internet, apesar de muitas empresas e integradores fazerem isso.O objetivo é ir além, proporcionando uma solução mais barata, bem mais completa e eficiente. O problema de se ter um servidor Proxy é ficar limitado aos protocolos que esse servidor suporta. Por exemplo: se um servidor Proxy só suporta os protocolos de http, https e ftp e um usuário tenta logar num servidor remoto via SSH, ou tenta abrir uma sessão de ICQ ou ainda ver um vídeo, pode não conseguir se o servidor Proxy não suportar esses protocolos. O Proxy tem a vantagem de atuar como um grande cache. Se você abre a home page do Linux, na segunda vez que acessá-la ou se outra pessoa na rede for acessa-lá, tudo que já estiver armazenado no espaço em disco do Proxy será enviado ao seu browser sem que o Proxy tenha feito um novo download na internet, economizando tempo e dinheiro.Se instalar apenas um servidor com Proxy conectado via ADSL, sua rede estará limitada aos serviços suportados pelo Proxy.Essa solução seria inferior, em termos de performance, à proposta neste artigo. Além disso, alguns servidores comerciais Proxy funcionam muito mal com páginas dinâmicas tipo ASP, PHP, etc. Portanto, cuidado! É claro que poderá unir as duas coisas : montar seu firewall no Linux e ainda disponibilizar um servidor Proxy Squid para "economizar" e agilizar o acesso para alguns serviços que o squid suporta. Se você não possui um serviço de ADSL na sua região, pode montar esse nosso firewall com uma linha discada e também instalar o Squid para agilizar o processo, já que a sua banda será bastante limitada com um modem convencional.

NAT : Network Address Translation ou tradução de endereço de rede é o processo de tradução de endereços muito encontrado em roteadores. Existem implementações em Windows, Linux e Solaris de servidores NAT. O NAT é muito semelhamente, em termos operacionais ao IP Masquerading.Sua única limitação do NAT é requerer um subnet. Com IP Masquerading pode-se utilizar apenas 1 IP válido seja ele dinâmico ou fixo.

IP Masquerading é uma forma de tradução de endereços como o NAT. Isso significa que o IP Masquerading permite que uma rede ou um host com IP não válido se comunique com a internet através de um servidor Linux que "traduz" ou mascara o IP inválido com o IP válido do servidor.

Ipfwadm é o antecessor do ipchains implementado antes do kernel 2.2.x e basedo na implementação da BSD. A solução que estamos propondo utiliza o ipchains que é mais moderno, rápido, seguro e eficiente.

Como Ip forwarding, IPChains é uma ferramenta para filtragem de pacotes. Na internet ou TCP/IP, toda a comunicação é baseada em troca de pacotes. Por exemplo: se você faz um download de um arquivo de 100Kbytes,irá receber mais de 68 pacotes de 1460 bytes cada.O header (ou cabeçalho) de um pacote contém as informações que identificam para onde o pacote vai, o endereço do remetente e o tipo do pacote.O corpo do pacote (body) é onde ficam os dados transportados.O protocolo TPC (que é usado para web, e-mail, logins remotos, etc.) usa o conceito de conexão antes de enviar qualquer pacote.Os pacotes iniciais de uma comunicação TCP enviam uma requisição de comunicação e uma confirmação caso a mesma seja estabelecida. O IPChains é um filtro de pacotes atuando como juiz. IPChains decide, baseado no header do pacote, se ele será negado (deny), aceito (accept) ou rejeitado (reject) nesse caso avisando o outro lado que ouve rejeição.No Linux o processo de filtrar pacotes é incluso no Kernel. IPChains é um ferramenta que permite construir um firewall para decidir o que fazer com os pacotes que são transmitidos e recebidos trabalhando em conjunto com o Kernel. IPChains é um pacote que pode ser obtido gratuitamente, via internet, ou já deve estar incluso na sua distribuição Linux. Se o seu Linux é baseado em RPM, como o Red Hat, Conectiva, Timpanogas, Mandrake ,etc, digite o comando "rpm -ql ipchains" para verificar se o pacote IpChains foi instalado. Se o seu IPChains já está instalado, verifique a sua versão digitando o comando "/sbin/ipchains --version". O ideal é utilizar a versão 1.39 ou uma superior a ela.

A maneira mais fácil de entender esse funcionamento é colocar alguns exemplos e explica-los. Além disso, providenciamos um guia de referência rápida,por meio da tabela 2.1,exposta a seguir.

Exemplo :

/sbin/ipchains -A forward -j MASQ -i eth0 -s 192.168.0.0/24 -d 0.0.0.0

Explicações :

-A forward = adiciona regra de encaminhamento;

-j MASQ = política de mascarar o IP com o IP do servidor;

-i eth0 = pela interface eth0;

-s 192.168.0.0/24 = que tenha origem na rede 192.168.0.0 de subnet 255.255.255.0;

-d 0.0.0.0 = destino a internet.

O que essa regra faz é mascarar todos os pacotes provenientes da rede 192.168.0.0 com o IP da eth0 encaminhando-os à internet.

Exemplo 2 :

/sbin/ipchains -A input -s 0.0.0.0/32 0:7000 -j DENY

Explicações :

O que o exemplo 2 faz é negar toda a entrada de pacotes originários da internet nas portas 0 a 7000.

-A input = adiciona regra de entrada

-s 0.0.0.0/32 origem (source) = determina a origem, nessa caso a internet com subnet 255.255.255.255 ou /32 (32 bits).

0:7000 = especifica todas as portas entre 0 e 7000

-j DENY = política de DENY, ou seja negar.

Exemplo 3 :

/sbin/ipchains -A input -s 0.0.0.0/32 80 -p TCP -i eth1 -j ACCEPT -l

Explicações :

Esse exemplo é mais completo por especificar a interface eth1 e o protocolo TCP. Nesse caso conexões provenientes da internet na porta 80 , protocolo TCP para interface eth1 são aceitos. Além disso serão logados através do parametro -l.

-A input = adiciona regra de entrada

-s 0.0.0.0/32 origem (source) = determina a origem, nessa caso a internet com subnet 255.255.255.255 ou /32 (32 bits).

80 = especifica porta 80, ou seja a porta que geralmente utiliza-se http.

-p TCP = apenas para o protocolo TCP.

-i eth1 = na interface especificada eth1.

-j ACCEPT = política de aceitação.

-l = logar atividade.

Exemplo 4 :

/sbin/ipchains -A output -d 0.0.0.0/32 4444 -j DENY -l

Explicações :

Esse exemplo bloqueia toda a saída da sua rede para a internet que esteja usando a porta 4444.

-A output = adiciona regra de saída.

-d 0.0.0.0/32 = destino internet.

4444 = porta 4444.

-j DENY = política de DENY (negar).

-l = logar atividade.

O exemplo 4 é util para quando não se quer que os funcionários utilizem serviços como Napster, ICQ, jogos ou outros tipos de jogos. É importante conhecer a porta do serviço e também conhecer seu protocolo.

Veja mais exemplos e seu comentários no script rc.firewall.

Tabela 2.1 IP Chains Referencia Rapida |

| Built-in

Chains ipchains fornece 3 built-in-chains. Todos os pacotes começam com uma dessas chains e,dependendo das regras, pode terminar passando por todas as 3. input

Pacotes chegando através de um Chain (ou corrente em português)

especifica o nome da chain.

uma chain definida pelo usuário |

A figura 2.1 ilustra um modelo da rede de acordo com a solução deste artigo. O firewall Linux possui 3 interfaces : a eth0 está ligada diretamente ao modem ADSL, a eth1 está conectada ao switch da rede 1 que possui os servidores e está conectada ao link dedicado; na rede 2 estão os desktops e workstations.

Figura 2.1 - Topologia da rede |

|

O Firewall Linux está conectado à internet via modem ADSL.Para a rede 2, o IP da eth2 do Linux é o gateway dessa rede. No caso da rede 1, há dois gateways : o default é o roteador e o segundo é o Firewall Linux. Para o Firewall Linux, o gateway é o primeiro endereço válido da subnet do ADSL fornecido pela operadora.

Nesta secção iremos explicar como foi efetuada a instalação da máquina Linux e do ADSL.

O modem ADSL, um SpeedStream 5600 da Efficient Networks, vem acompanhado de 2 cabos par trançado e uma fonte de energia externa. O manual não nos foi fornecido, mas o obtivemos na internet. O cabo que liga o SpeedStream 5660 direto na interface eth0 do Firewall Linux deve ser paralelo, ou seja, os dois conectores RJ-45 devem ser climpados na mesma seqüência. Se você pretende ligar o seu ADSL direto num Hub ou switch, terá de usar um cabo cross. O esquema de climpagem do cabo par trançado está ilustrado na figura 3.11. O ideal é utilizar cabo categoria 5.No nosso caso foi utilizado o da Lucent Technologies (uma divisão da AT&T) e confecionados mais dois cabos adicionais para conecta-los ao Hub da rede 2 e ao switch da rede 1.

Figura 3.11 - Esquema de climpagem padrão EIATIA-568A |

|

Figura 3.12 - Exemplo de conector RJ-45 climpado |

Figura 3.13 - Ferramentas para climpar |

A operadora (Telefonica) instalou uma pequena caixa DSL (Figura 3.14) com 3 saídas RJ-11, 2 para voz (Voice 1 e Voice 2) e outra para dados (data) que será ligada direto na entrada RJ-11 do modem ADSL. Há também uma entrada para a linha (line). A linha telefônica convertida para ADSL deve ser conectada nessa caixa DSL no conector de entrada line.

Figura 3.14 - Caixa DSL |

|

Figura 3.15 - Modem ADSL |

No modem, ligados o cabo telefonico (RJ-11) conectado na entrada da linha cuja ponta está conectada na saída (data) da caixa DSL. Conectamos o par trançado RJ-45 na entrada e-net e a outra ponta na eth0 do Firewall Linux.

O hardware necessário para se montar um Linux Firewall não é muito difícil de conseguir e nem é necessário adquirir algo caro para isso.

A máquina que utilizamos foi um Pentium 133MHz com 64mb de RAM, 1.2Gb de disco, um interface de vídeo Diammond 4Mb e 3 NICs com chipset RTL8139C de 10/100Mbps custando estes últimos R$ 35,00 cada.

É possível fazer o mesmo com um 486, 16Mb de RAM (aconselhamos 32mb) e um HD de pouca capacidade. A distribuição do Linux utilizada é a Red Hat, mas pode-se utilizar Conectiva, Mandrake, Timpanogas, SuSe, Slackware, etc.

Figura 3.21 - Pentium 133MHz com 3NICs, 1.2Gb de disco e 64MB RAM |

Figura 3.22 -Vista traseira |

Figura 3.23 - Em operação com o script de Firewall carregado |

Esta seção descreve como configurar a parte de rede, montar o script e criar os scripts de inicialização do Firewall. Por uma questão de ilustração, iremos adotar IPs reservados para descrever os endereços referentes ao ADSL que naturalmente não são esses.

A rede e subnet ADSL será 192.168.0/26;o IP na eth0 é 192.168.0.13 e o default gateway 192.168.0.1. A rede interna 1 e subnet será 192.168.1.0/24 onde 192.168.1.1 é o IP na eth1. A rede interna 2 e a subnet serão 192.168.2.0/24 onde 192.168.2.20 é o IP na eth2. Para os hosts da rede interna 1 o IP da eth1 será o gateway; para os hosts da rede interna 2 o IP da eth2 será um dos gateways.

Pode-se utilizar o Linuxconf para configurar suas NICs ou fazê-lo manualmente editando os arquivos ifcfg-eth* no diretório /etc/sysconfig/network-scripts/ e o arquivo /etc/sysconfig/network.

É necessário informar os endereços dos servidores DNS de seu provedor para poder resolver o endereço de sites como www.pecas-on-line.com.br. Para configurar os servidores DNS, edite o arquivo /etc/resolv.conf e informe o IP do master e secondary DNS servers fornecidos pelo seu provedor.

tabela 4.1 - configuração das NICs, gateway e endereços dos servidores DNS |

| arquivo

/etc/sysconfig/network-scripts/ifcfg-eth0 DEVICE="eth0" arquivo /etc/sysconfig/network-scripts/ifcfg-eth1 DEVICE="eth1" arquivo /etc/sysconfig/network-scripts/ifcfg-eth2 DEVICE="eth2" arquivo /etc/sysconfig/network NETWORKING=yes arquivo /etc/resolv.conf

|

Após editar os arquivos, reinicialize a rede com o comando "/etc/rc.d/init.d/network restart".

Teste a sua rede "pingando"os outros endereços pelo firewall. Por exemplo,"ping" o endereço do gateway do ADSL para verificar que a rede do ADSL está OK. Ping um endereço ativo da rede interna 1 para ver se a eth1 está funcionando devidamente e faça o mesmo para a rede 2.

ping -c 15 192.168.0.1 (testa a rede ADSL)

ping -c 15 192.168.1.2 (testa a rede interna 1)

ping -c 15 192.168.2.11 (testa a rede interna 2)

Rode o ifconfig (tabela 4.2) para verificar se a sua rede está ok.

tabela 4.2 - resultado do ifconfig |

| eth0 Link encap:Ethernet HWaddr

00:E0:7D:92:72:AF inet addr:192.168.0.13 Bcast:192.168.0.63 Mask:255.255.255.192 UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:38678 errors:0 dropped:0 overruns:0 frame:0 TX packets:32489 errors:0 dropped:0 overruns:0 carrier:0 collisions:1 txqueuelen:100 Interrupt:11 Base address:0x6200 eth1 Link encap:Ethernet HWaddr 00:E0:7D:92:72:EE inet addr:192.168.1.1 Bcast:192.168.1.255 Mask:255.255.255.0 UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:48198 errors:0 dropped:0 overruns:0 frame:0 TX packets:46249 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:100 Interrupt:10 Base address:0x6300 eth2 Link encap:Ethernet HWaddr 00:C0:DF:07:DD:7B inet addr:192.168.2.20 Bcast:192.168.2.63 Mask:255.255.255.0 UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1 RX packets:96398 errors:0 dropped:0 overruns:0 frame:0 TX packets:64799 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:100 Interrupt:9 Base address:0x6400 lo Link encap:Local Loopback inet addr:127.0.0.1 Mask:255.0.0.0 UP LOOPBACK RUNNING MTU:3924 Metric:1 RX packets:14 errors:0 dropped:0 overruns:0 frame:0 TX packets:14 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:0 |

Este é o script de firewall (tabela 5.1). Observe os comentários para adequá-los a sua rede e estude as regras de firewall para aprender mais sobre ipchains.

tabela 5.1 - script de firewall /etc/rc.d/rc.firewall |